Giriş:

Önceki yazımızda

Wi-Fi kartımızla monitor modda packet sniffing yapmıştık. Şimdi ise Monitor

modda olan kartımızla birlikte menzil içerisinde Deauthentication saldırısı

yapacağız.

Deauthentication

saldırısı, kablosuz ağlarda (Wi-Fi) kullanılan bir “hizmet reddi” (DOS)

saldırısıdır. Bu saldırıda salgırgan olarak networküme dahil olan bir mobil

cihazımı ve tüm ağı bağlı olduğu kablosuz erişim noktasından (modem-router)

bağlantısını koparmak için “deauthentication frame” adlı bir özel paket

göndererek gerçekleştireceğiz.

Uygulama:

Burada önceki yazımda

bahsetmiş olduğum Realtek RTL8812AU chipset içeren bir harici bir

Wi-Fİ kartımı görmekteyim. Managed moddan monitor moda alıp

işlemlere devam edelim.

“ifconfig wlan0

down” Kartımızın arayüzünü belirtip

down komutu ile devre dışı bırakıyoruz.

“airmon-ng check

kill” İle birlikte kablosuz ağ

adaptörümüzün monitor modunda düzgün çalışmasını engelleyebilecek süreçleri

tespit edip sonlandırmaktadır. Komut ile birlikte ağ yöneticisinin kaybettiğini

göreceksiniz. Böylece internet bağlantınızı tamamen kaybedersiniz.

“iwconfig wlan0

mode monitor” komutu ile wifi kartımızın monitor modda

çalışması gerektiğini belirtiyoruz.

“ifconfig wlan0 up” ile birlikte

yapılandırmaları biten kartımızı tekrardan ayağa kaldırıyoruz.

“iwconfig”

komutu ile wifi kartımızın monitor modda olduğunu doğruluyoruz.Artık cihazların

veya tüm bir ağın bağlantısını keserek hizmet reddi (DoS) saldırıları

gerçekleştirmeye hazırız.

“airodump-ng –bssid

[MAC ADDRESS] –channel 9 wlan0]”

Daha önceki hedef erişim noktasını dinlemeyi öğrenmiştik. Burada STATION kısmında bir istemci cihazın erişim noktamıza bağlı

olduğunu görmekteyiz. Yayın yapan cihazımızın ve buradaki hedef cihazın MAC

adresini rahatlıkla gözlemleyebiliyoruz.

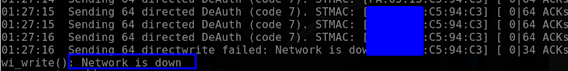

“aireplay-ng

–deauth 10000000000 -a [AP- BSSID] -c [Client -BSSID] wlan0” burada

“—deauth” ile

yapacağımız saldırıyı belirtiyoruz. Hemen yanına göndermek istediğimiz paket

sayısını yazıyoruz. Hedef ağımız MAC adresini belirtip STATION

kısmındaki hedef istemcinin de mac adresini belirtip ağ arayüzümü yazıp komutu

sonlandırıyorum. Burada hem yönlendiricime hemde hedef istemci cihazıma paket

yollayarak erişimin engellenmesini sağlıyoruz.

Burada hedef istemciye yaptığımız Deauthentication saldırısının gerçekleştiğini görmekteyiz.

Eğer tüm ağı hedefliyorsanız herhangi bir istemci MAC adresi belirmenize gerek yok.

“aireplay-ng

–deauth 0 -a [AP_BSSID] wlan0” Tüm

ağı hedef alarak bir DOS başlatır.

Paket sayısını 0

olarak belirtirseniz sınırsız sayıda deauthentication paket gönderilmesini

sağlarsınız. İstediğiniz paket sayısına göre spesifik hale getirebilirsiniz.

Burada saldırıyı

yaptığım mobil cihazdaki ekran görüntüleri yer almaktadır. Cihaza yapılan

saldırıyı durdurana kadar ağa tekrar bağlanamadığını görmekteyiz.

***Bu makalede

açıklanan saldırı teknikleri, yalnızca siber güvenlik uzmanlarının ve

etik hacker'ların

yetkili oldukları sistemlerde güvenlik testleri yapmaları amacıyla

sunulmuştur. Bu

tekniklerin yetkisiz kullanımı, ciddi yasal sonuçlar doğurabilir.

Herhangi bir sisteme

yetkisiz erişim sağlamak, ilgili yasa ve yönetmeliklere

aykırıdır. Bu

nedenle, bu bilgileri kullanmadan önce gerekli yasal izinleri

aldığınızdan emin

olun. Yazar, bu bilgilerin yasa dışı veya etik olmayan amaçlarla

kullanılmasından

dolayı sorumluluk kabul etmemektedir.

Katkılarınız ve

sorularınız için:

https://www.linkedin.com/in/mustafa-korkmaz33/

https://www.mustafakorkmaz.tr